News

LG München Urteil: Google Fonts verstößt gegen die DSGVO

07.02.2022

Das LG München hat am 20. Januar 2022 entschieden, dass der Einsatz von Google Fonts gegen die DSGVO verstößt, wenn zuvor keine Einverständnis des Besuchers eingeholt wurde.

Google Fonts sind Schrift-Fonts – also Schriftarten – die von Google kostenlos zur Verfügung gestellt werden. Bei jedem Seitenaufruf werden die Fonts von einem US-Server geladen und dynamisch in das HTML-Dokument eingebunden, das zum Besucher übertragen wird.

Damit das funktioniert, muss zuvor die IP-Adresse des Besuchers an den Google-Server übertragen werden, damit dieser weiß, wohin er die Font-Datei schicken soll. Und genau das ist nun laut dem Urteil des LG München ein Verstoß gegen die DSGVO, wenn vorher nicht das Einverständnis dazu eingeholt wurde.

Durch die meisten Plugins, Themes, Tamplates etc. werden Fonts automatisch mit geladen. Diese müssen nun manuell deaktiviert und lokal gehostet eingebunden werden.

In diesem Präzedenzfall bezieht sich das Urteil nur explizit auf Google Fonts, doch auch Social Media Buttons etc. können im Hintergrund automatisch Daten übermitteln – ohne, dass diese angeklickt werden müssen.

Was wir tun um Ihre Homepage und Sie DSGVO-Konform abzusichern:

- entfernen aller extern gehosteten Fonts

- die verwendeten Fonts lokal gehostet integrieren

- Überprüfung und Unterbindung von automatischer Datenübertragung durch z.B. Social Media Buttons etc.

- Anpassung und Aktualisierung der Datenschutzerklärung

- Updates der CMS und Plugins

- Prüfung auf Kompabilität

Erpressungstrojaner DeadBolt hat es auf Qnap NAS abgesehen

28.01.2022

Der Hersteller von Netzwerkspeichern (NAS) Qnap warnt abermals vor Ransomware-Attacken und gibt wichtige Tipps zur Absicherung.

Erneut nehmen Angreifer NAS-Systeme von Qnap ins Visier und versuchen Malware darauf zu installieren. Sind Attacken erfolgreich, soll der Verschlüsselungstrojaner DeadBolt Daten als Geisel nehmen und Lösegeld fordern.

In einer Warnmeldung ruft Qnap Besitzer von Netzwerkspeichern und Routern des Herstellers zum sofortigen Handeln auf.

Die Angreifer haben es auf Systeme abgesehen, die direkt über das Internet erreichbar sind.

So schützen Sie sich:

Qnap rät Besitzern, die Sicherheitsanwendung „Security Counselor“ zu öffnen und einen Scan durchzuführen. Steht im Ergebnis, Dass das NAS extern via HTTP erreichbar ist, sollte man unbedingt sicherstellen, dass Portweiterleitungen (Standardmäßig NAS-Management-Ports 8080 und 443) im Router und NAS deaktiviert sind.

Bislang wurden Qnap zufolge über 3600 Gräte erfolgreich attackiert.

Um die Angriffsfläche zu minimieren, gilt generell, dass Netzwerkgeräte nicht selbstständig Ports nach außen aufmachen dürfen. Denn wenn sich eine Malware einschleicht und UPnP aktiv ist, kann der Trojaner nach Hause telefonieren und sich gegebenenfalls als dauerhafte Hintertür im System verankern.

Zusätzlich sollten NAS-Besitzer sicherstellen, dass alle Anwendungen inklusive das Betriebssystem QTS auf dem aktuellen Stand sind, sodass Angreifer keine Sicherheitslücken ausnutzen können.

Betroffen? Wir helfen Ihnen gerne weiter! Kontaktieren Sie uns jetzt!

Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt vor kritischer Schwachstelle in log4j

12.12.2021

„Warnstufe Rot“ für Anwender und Firmen, doch was bedeutet das konkret?

Log4j ist eine beliebte Protokollierungsbibliothek für Java-Anwendungen. Sie dient der performanten Aggregation von Protokolldaten einer Anwendung.

Das Blog eines Dienstleisters für IT-Sicherheit berichtet über die Schwachstelle in log4j in den Versionen 2.0 bis 2.14.1, die es Angreifern gegebenenfalls ermöglicht, auf dem Zielsystem eigenen Programmcode auszuführen und so den Server zu kompromittieren. Diese Gefahr besteht dann, wenn log4j verwendet wird, um eine vom Angreifer kontrollierte Zeichenkette wie beispielsweise den HTTP User Agent zu protokollieren.

Betroffene Hersteller

Unter anderem sind folgende Hersteller davon betroffen:

- VMWare

- Apache

- UniFi

Aktuell ist noch nicht bekannt in welchen Produkten diese Bibliothek eingesetzt wird, was dazu führt, dass zum jetzigen zeitpunkt noch nicht abgeschätzt werden kann, welche Produkte von der Schwachstelle betroffen sind. Auch Interne Systeme, die Informationen oder Daten von anderen Systemen verarbeiten, können ggf. kompromittiert werden.

Maßnahmen

Ein Update auf die aktuelle Version von lg4j in allen Anwendungen sollte umgehend sichergestellt werden. Sofern die Hersteller Updates zur Verfügung stellen, sollten diese ebenfalls umgehend installiert werden.

Betroffen? Wir helfen Ihnen gerne weiter! Kontaktieren Sie uns jetzt!

FritzBox-Besitzer in Gefahr: Neue Betrugsmasche

30.11.2021

Mit einem neuen Trick wollen Betrüger FritzBox-Nutzer hereinlegen. Dabei versuchen die Kriminellen an Ihre Daten zu kommen.

Zur Zeit sind wieder Betrüger unterwegs, die es auf die Besitzer einer FritzBox abgesehen haben. Der Hersteller AVM warnt auf seiner Service-Seite vor Phising-Mails. Diese stellen eine FritzBox-Push-Service-E-Mail nach.

Der Inhalt der Mail ist ein Hinweis auf eine angebliche Anrufbeantworternachricht. Diese sei als Sounddatei angehängt. Tatsächlich handelt es sich dabei aber um eine Schadsoftware.

So schützen Sie sich:

AVM warnt deshalb davor, solche Dateien oder Links, die Sie per Mail erhalten, zu öffnen. Sollten Sie den FritzBox-Push–Service nicht nutzen, können Sie eine solche Mail einfach ignorieren. Falls Sie ihn nutzen, gibt es ein paar einfache Tipps, mit denen Sie sich schützen können:

- Vergleichen Sie den Absender der E-Mail mit dem von Ihnen eingerichteten Absender des FRITZ!Box-Push-Services.

- Prüfen Sie, ob die in der E-Mail erwähnte Rufnummer einer in Ihrer FRITZ!Box eingerichteten eigenen Rufnummern entspricht.

- Prüfen Sie, dass der Anhang in der E-Mail die Dateiendung „wav“ hat.

FBI warnt vor Einbrüchen via VPN-Software

23.11.2021

Das FBI hat eine Untersuchung von Angriffen veröffentlicht, bei denen Cyberkriminelle Sicherheitslücken in VPN-Software ausnutzen, um in Netzwerke einzubrechen und sich schließlich sogar darin einzunisten. Im konkreten Fall ermöglichte die analysierte Schwachstelle Zugriff zu einer uneingeschränkten Datei-Upload-Funktion, mit der Angreifer eine Webshell für weitere Aktivitäten mit root-Rechten hochladen konnten.

Sicherheitslücken etwa in VPN-Lösungen zum Einbruch in Netzwerke zu missbrauchen, gehört inzwischen zum Standard-Repertoire der Cyber-Kriminellen.

Die Angreifer nutzten der detaillierten Analyse zufolge „Advanced Persistent Threat-Attacken“ (APT). Also in das Netzwerk einschleichen, festsetzen und möglichst lange unbekannt aktiv zu bleiben und sich fortzubewegen. In der Regel starten solche Gruppen derartige Netzwerkunterwanderungen, um etwa unbefugt Daten abzugreifen oder via Einschleusen von Ransomware Lösegeld zu erpressen.

Betroffene Software

In der Warnung nennt das FBI die VPN-Software „FatPipe WARP, MPVPN sowie IPVPN als betroffen. Die jüngsten Versionen sollen die Sicherheitslücken schließen.

Sicherheitsforscher von Claroty haben derweil Sicherheitslücken in zumeist im industriellen Umfeld eingesetzte VPN-Lösungen auf OpenVPN-Basis entdeckt. Diese sind teilweise als kritisch einzustufen und erlaubten Angreifern ebenfalls das Einschleusen von Schadcode.

Ähnliche Sicherheitslücken mit möglicher Rechteausweitung schließt Siemens in SINEMA Remote Connect Client. Nutzer der HMS eCatcher VPN-Lösung sollten ebenfalls die Software aktualisieren, um diese Fehler auszubügeln. Schließlich fanden die Claroty-Sicherheitsforscher solche Lücken noch im PerFact OpenCPN-Client.

Betroffen? Wir helfen Ihnen gerne weiter! Kontaktieren Sie uns jetzt!

Patchday

Microsoft schließt von Angreifern

ausgenutzte Lücke in Windows

15.09.2021

Seit Anfang September haben Angreifer eine Windows-Lücke im Visier. Nun gibt es Sicherheitsupdates. Auch PrintNightmare spielt am Patchday nochmal eine Rolle.

Microsoft stellt über Windows Update wichtige Sicherheitspatches zum Download bereit. Am wichtigsten ist ein Patch, der eine derzeit von unbekannten Angreifern ausgenutzte Lücke in Windows schließt. Außerdem haben die Entwickler Schwachstellen in unter anderem Azure, Edge, Office und SharePoint Server geschlossen.

Bislang konnten Admins Windows gegen Attacken über die MSHTML-Lücke (CVE2021-40444 „hoch„) nur über Workarounds absichern, die aber laut Aussagen verschiedener Sicherheitsforscher nicht in allen Fällen verlässlich funktionieren. Wie man einer Warnmeldung entnehmen kann, sind nun Sicherheitsupdates erschienen. Von der Lücke sind im Grunde alle Windows- und -Server-Versionen betroffen. Für einen erfolgreichen Angriff muss ein Opfer ein präpariertes Office- oder RTF-Dokument öffnen. Über ActiveX-Steuerelemente gelangt dann ein Trojaner auf Computer. Erste Attacken wurden Anfang September entdeckt.

Gefährliche Lücken

Eine Schwachstelle (CVE-2021-36968 „hoch„) in Windows DNS ist Microsoft zufolge schon länger öffentlich bekannt. Hier könnten Attacken bevorstehen. In der Warnmeldung stehen kaum Details. Attacken sollen lokal möglich sein. Dafür muss ein Angreifer entweder physischen Zugriff auf einen Computer haben oder etwa via SSH auf einen PC zugreifen können. Sind Attacken erfolgreich, sollen sich Angreifer höhere Nutzerrechte verschaffen können.

„Kritische“ Sicherheitslücken betreffen Open Management Infrastructure (OMI) (CVE-2021-38647), Windows Scripting Engine (CVE-2021-26435) und Windows WLAN AutoConfig Service (CVE-2021-36965). In diesen Fällen könnten Angreifer Schadcode auf Computer schieben und ausführen. Bei der OMI-Lücke reicht es Microsoft zufolge aus, dass Angreifer lediglich präparierte Nachrichten an verwundbare Systeme schicken, um anschließend Schadcode ausführen zu können.

Immer noch im Drucker-Albtraum

Der Großteil der verbleibenden Sicherheitslücken ist mit dem Bedrohungsgrad „hoch“ eingestuft. Angreifer könnten etwa über eine Excel- und weitere Office-Lücken eigenen Code auf Systemen ausführen. Fehler in Scripting Engine könnten ebenfalls als Schlupfloch für Schadcode dienen. Dafür reicht Microsoft zufolge der Besuch einer von einem Angreifer kontrollierten Website aus. Schwachstellen in Win32k könnten Angreifern als Sprungbrett zur Rechteerweiterung dienen.

Außerdem gibt Microsoft in einem aktualisierten Beitrag an, noch einen Patch für die PrintNightmare-Lücke (CVE-2021-36958 „hoch„) veröffentlicht zu haben. Die Schadcode-Schwachstelle sorgt seit Juli 2021 für Ärger bei Admins.

Bild- und Textquelle: https://www.heise.de

Brute Force Angriffe auf Word-Press

02.08.2021

Seit einigen Tagen läuft eine Welle von Brute Force Angriffen auf WordPress Seiten. Es wird der Versuch unternommen, durch automatisch generierte Usernames und Passwörter Zugang zum Admin-Bereich zu bekommen. Das Ziel ist unklar, aber sicher ist nichts Gutes beabsichtigt.

Folgende Maßnahmen können wir ergreifen um Ihre Homepage gegen Angriffe zu schützen:

Sichere Usernamen und Passwörter

Usernamen wie „Admin“ oder „Ich“ etc. sowie Passwörtern wie „1234“, „passwort“ oder „qwertz“ sind für Hacker ein Kinderspiel, aber auch viele andere gängige Usernamen und Passwörter die im Bezug zur Seite stehen bieten ein leichtes Ziel.

Diese regelmäßig zu aktualisieren und abstrakt zu gestalten hilft, Ihre Seite zu schützen.

Security-Plugins

Security-Plugins helfen präventiv Angriffe vorzubeugen.

Hier empfehlen wir:

- „wp hide security ehancer“ für einen sicheren Login

- und „wordfence“ welches eine WAF (Web Application Firewall) und einen Malware Scanner enthält.

Bei diesen Plugins lohnt sich die etwas aufwändigere Konfiguration. Doch die Zeit ist für Sie gut investiert.

Investieren Sie jetzt in die Sicherheit Ihrer Homepage und schützen Sie Ihr Unternhemen und Ihre Daten!

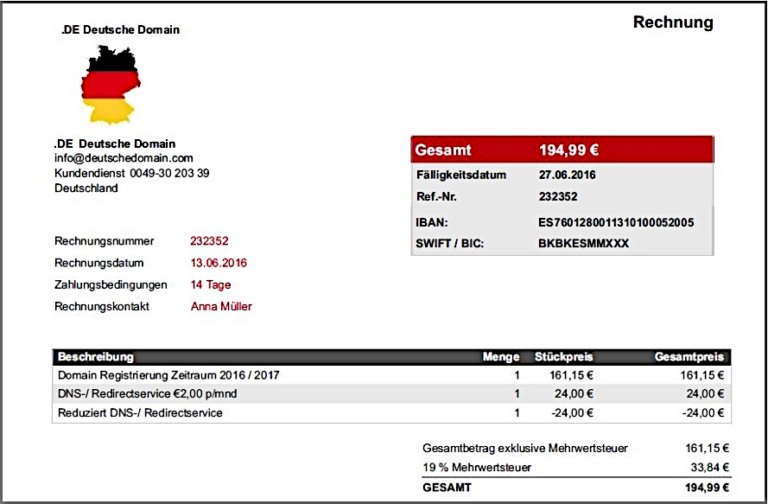

Fake Rechnungen der ".DE Deutsche Domain"

28.07.2021

Wer eine Rechnung von der „.DE Deutsche Domain“ erhalten hat, sollte diese Rechnung auf keinen Fall überweisen. Eine solche Gesellschaft gibt es nicht. In der Rechnung werden Leistungen aufgelistet, die ausschließlich von eurem Hoster eurer Domain erbracht werden. In Deutschland gibt es mit der Denic zwar eine zentrale Stelle für die Registrierung und den Transfer von Domains, jedoch hat kaum einer in Deutschland dort direkt seine Domain registriert. Die Masche der Abzocker ist hier recht simpel und auch recht simpel zu durchschauen. Sie wird per Email an Domaininhaber kleinerer und mittlerer Unternehmen versendet. Es wird versucht die Registrierung der eigenen Domain und meist einer DNS Umleitung abzurechnen. Die Aufmachung ähnelt stark einer Rechnung, wie sie von echten Hostern versendet werden würde. Sie suggeriert dem Domaininhaber, es würde sich um Leistungen seines Hosters oder einer zentralen Verwaltungsstelle für Domains in Deutschland handeln.

An folgenden Punkten erkennt ihr, dass es sich um einen Betrugsversuch handelt:

- Es fehlt ein Adressfeld für den Empfänger! Niemand versendet Rechnungen, ohne auch den Rechnungsempfänger zu nennen. Hier wollten sich die Betrüger etwas Zeit sparen und nicht jedem Empfänger eine individuelle Rechnung senden. Eine reicht ja und die wird dann tausendfach versendet.

- Kein Leistungsdatum. Wer in Deutschland Rechnungen schreibt ist verpflichtet ein Leistungsdatum anzugeben.

- Die Domain, die ja angeblich bei denen registriert wurde, ist auf der Rechnung nicht genannt. Welche wird denn nun hier abgerechnet? Hoster würden die einzelnen Domains detailliert mit Registrierungsdatum und dazu gehörigem Webhostingpaket auflisten.

- Ein Rechnungssteller wird auch nicht wirklich genannt. Im Briefkopf fehlen die sonst üblichen Angaben zum Rechnungssteller. Es ist zwar die „.DE Deutsche Domain“ als Absender zu erkennen, jedoch müsste eine Firmenbezeichnung genannt sein und das ist es eben nicht.

- Die Absende-Email-Adresse lautet hier info18 @ deutschedomain.com. Ruft man die dazugehörige Domain auf, erscheint nichts! Eine Fehlermeldung und der Hinweis, dass diese Domain umgeleitet wurde. In dem Fall kann man nicht unbedingt an Hand der Emailadresse auf ein Fake schliessen. Jedoch werden häufig Emailadressen wie susi @ gmail.com oder ähnliches verwendet. Wer eine Firma betreibt oder eine Behörde ist, wird wohl auch eigene Emailadressen haben und nicht Wegwerfadressen zum versenden verwenden.

- Am auffälligsten ist die Bankverbindung. Wer in Deutschland Leistungen erbringt und auch abrechnet, hat in der Regel eine deutsche Bankverbindung. Die eingetragene IBAN gehört zu einem Konto in Spanien. Außerdem wird die Überweisung verlangt. In der Regel hat man seinem Hoster aber ein Lastschriftmandat erteilt.

Wer sich bei so manchen Rechnungen nicht sicher ist, ob sie nun echt oder nicht sind. Sollte die genannten Punkte durchgehen. Kenne ich die Firma? ist die Rechnung korrekt aufgebaut? wohin soll überwiesen werden, ist es eine deutsche Bankverbindung?

Bei einer Überweisung wäre das Geld weg! Es lässt sich nicht wie bei einem Lastschriftmandat widersprechen oder das Geld zurück holen. In den letzten Jahren mehren sich solche Betrugsversuche. Seid also stets aufmerksam und wer sich nicht sicher ist, sollte andere um Rat fragen. Auch die Verbraucherschutzzentralen können da gut Auskunft geben, weil sie recht schnell über solche Fälle informiert werden.

Wenn Sie noch Fragen haben oder sich unsicher sind können Sie sich gerne an uns wenden!

Windows 11

24.06.2021

Windows 11 kommt am 5. Oktober – ohne Android

Microsoft will am 5. Oktober damit beginnen, die nächste Windows-Version zu verteilen. Zunächst solle Windows 11 als Gratis-Upgrade auf upgradefähigen neuen Geräten angeboten werden, teilte Microsoft am Dienstag mit. Ältere Hardware soll dann Stück für Stück nachfolgen.

Insgesamt will sich Microsoft bis Mitte 2022 Zeit lassen, um Windows 11 als Upgrade auf allen Geräten anzubieten, die die viel kritisierten und recht harten Systemvoraussetzungen erfüllen.

Systemvorraussetzungen für Windows 11

Microsoft steht ja seit Bekanntgabe der Systemanforderungen für Windows 11 massiv in der Kritik, heben sich die Mindesthardwareanforderungen doch deutlich von dem ab, was für Windows 10-Maschinen gilt. Nur neue Intel-Prozessoren der 8. Generation, AMD Zen 2-CPUs sowie Qualcomm ARM-CPUs der Serien 7 und 8 waren seit Juni 2021 als sicher unterstützt ausgeführt.

Gut einen Monat vor der vermuteten Freigabe hat Microsoft die Mindestanforderungen für Windows 11 um einige Intel-Prozessoren der 7. Generation erweitert und will Installationen auf älteren Systemen zumindest nicht aktiv blockieren.

Viele Benutzer älterer Systeme mit Prozessoren aus Intels 6. oder 7. Generation (Core i-6000, Skylake; Core i-7000, Kaby Lake) sowie älteren AMD-Modellen wären mit diesen Systemanforderungen von der Windows 11-Nutzung ausgeschlossen. Microsoft hatte bei der Ankündigung von Windows 11 aber offen gelassen, ob nicht bestimmte Intel-Prozessoren der 7. Generation sowie AMDs Zen-1-CPUs (Ryzen 1000, Summit Ridge) doch noch offiziell unterstützt werden.

Für Intels Core i7-7820HQ gilt: Nur ausgewählte Geräte, die mit modernen Treibern ausgeliefert werden und die auf den Designprinzipien von Hardware Support Apps (DCH) basieren, werden unterstützt.

Hier finden Sie die notwendigen Systemanforderungen für Windows 11!

Android nur für Betatester

Sofern Microsoft mit Windows 11 keinen radikal anderen Ansatz verfolgt als mit Windows 10, dürfte am 5. Oktober allerdings auch ein „Media Creation Tool“ freigegeben werden, mit dem interessierte sich Setup-Medien für Windows 11 erstellen oder das Upgrade manuell anstoßen können. Die Antwort auf eine Nachfrage von heise online diesbezüglich steht noch aus.

Microsoft liefert mit dem Release am 5. Oktober aber noch nicht alles, was bei der Präsentation Ende Juni angekündigt worden war. Die Integration von Amazons Android-App-Angebot sollen Teilnehmer des Betatestprogramms Windows Insider erst in den „kommenden Monaten“ ausprobieren können.

Gerne stehen wir Ihnen für weiter Rückfragen und die Planung der Umstellung zur Verfügung!

DSGVO

14.12.2020

Neue Cookie Richtlinie – das müssen Sie als Website-Betreiber wissen

Bis vor Kurzem war der Zugang zu einer Website auch ohne die Abgabe einer Einverständnis-Erklärung möglich. Man wurde zumeist von einem sog. „Cookie-Banner“ begrüßt, der möglichst klein und unauffällig am unteren Rand positioniert war. Doch dieser Cookie-Hinweis wird den Usern in Zukunft wohl immer seltener über den Bildschirm laufen.

Der Bundesgerichtshof (BGH) hat ein Urteil erlassen, um den Datenschutz zu erhöhen. Aus diesem geht hervor, dass der Website-Besucher die Verwendung von Cookies durch eine explizite Einwilligung akzeptieren muss, um die Vorgaben nach DSGVO zu erfüllen. Was damit gemeint ist und welche Auswirkungen das ab sofort für Sie als Betreiber einer Website hat, erklären wir Ihnen hier.

Bis vor Kurzem war der Zugang zu einer Website auch ohne die Abgabe einer Einverständnis-Erklärung möglich. Man wurde zumeist von einem sog. „Cookie-Banner“ begrüßt, der möglichst klein und unauffällig am unteren Rand positioniert war. Doch dieser Cookie-Hinweis wird den Usern in Zukunft wohl immer seltener über den Bildschirm laufen.

Der Bundesgerichtshof (BGH) hat ein Urteil erlassen, um den Datenschutz zu erhöhen. Aus diesem geht hervor, dass der Website-Besucher die Verwendung von Cookies durch eine explizite Einwilligung akzeptieren muss, um die Vorgaben nach DSGVO zu erfüllen. Was damit gemeint ist und welche Auswirkungen das ab sofort für Sie als Betreiber einer Website hat, erklären wir Ihnen hier.

„Cookies“ sind kleine Textdateien, die Informationen über den jeweiligen Benutzer speichern – beispielsweise die bevorzugte Sprache, Einstellungen für die Website und personenbezogene Daten zum Surfverhalten. Diese Dateien werden beim Surfen auf einer Webseite im Browser abgespeichert. Beim erneuten Besuch der Seite werden die hinterlegten Cookies abgerufen und vorher getroffene Einstellungen wiederhergestellt.

Cookies vereinfachen das Surfen, da sie das Anzeigen individualisierte Werbung ermöglichen und dafür sorgen, dass Produkte im Warenkorb bleiben, auch wenn die Seite kurzzeitig verlassen wird. Jedoch liefern Cookies auch Informationen über das Nutzerverhalten, die Verweildauer auf der Website oder die aufgerufenen Unterseiten. Aus den gesammelten Daten lassen sich ausgearbeitet (teils anonyme) Nutzerprofile erstellen, welche speziell für Marketing- und Optimierungszwecke überaus interessant sind.

Ein DSGVO-konformer Consent Banner (Cookie Box).

Als „Cookie Notice“ bezeichnet man eine Abfrage beim Betreten einer Website. Hier muss sich der Benutzer aktiv für oder gegen die Speicherung seiner Daten und Einstellungen entscheiden. Folgende Punkte definieren einen rechtskonformen Cookie Notice nach der neuen Rechtsprechung:

- Die Website darf vor der Einwilligung nicht nutzbar sein.

- Sie benötigen für alle nicht notwendigen Cookies eine explizite Einwilligung der Nutzer auf Ihrer Webseite.

- Das Cookie- bzw. Einwilligungs-Banner muss auch wirklich die Cookies blockieren, bis der Nutzer einwilligt.

- Der Übersichtlichkeit halber können Cookies mit gleichem Verwendungszweck zu Gruppen gebündelt werden.

- Auf der Website muss die Datenschutzerklärung entsprechend angepasst werden.

Unter einer „expliziten Einwilligung“ versteht man die eindeutige Zustimmung durch eine aktive Handlung des Website-Users – oftmals das Setzen eines Hakens oder das Klicken auf eine Schaltfläche. Erst nach Erteilung dieser Einwilligung dürfen Cookies gespeichert und damit die Nutzerdaten verarbeitet, analysiert und ausgewertet werden.WordPress

Nein, laut dem BGH-Urteil sind vorab angekreuzte Auswahlkästchen gesetzeswidrig, die technisch nicht zwingende Cookies betreffen. Darunter fallen unter anderem folgende Verwendungsarten bzw. Gruppen:

- Funktional

ohne diese Cookies sind wesentliche Inhalte der Website nicht korrekt darstellbar, die Website lässt sich aber sonst problemlos aufrufen und bedienen

z. B. YouTube, Soziale Medien, Chatfunktion, Spracheinstellung, … - Statistik

diese Cookies dienen dem Tracking, von der Reichweitenmessung bis hin zur Analyse der Customer Journey

z. B. Google Analytics, Matomo, Hotjar, … - Marketing

alle Cookies, die für Marketing- und Remarketingmaßnahmen verwendet werden

z. B. Doubleclick, Hubspot, Mailchimp, Facebook Pixel, Conversion Tracking, Remarketing, …

Lediglich das Kästchen für die essenziellen Cookies, also für solche, die für den technischen Betrieb und die Funktion der Website erforderlich sind, darf ausgegraut oder vorausgewählt sein. Hierzu zählen unter anderem: Warenkorb-, Sprachauswahl- und Auswahlspeicher-Cookies.

Durch die neuen Vorgaben über die Verarbeitung von Nutzerdaten wird sich der Einstieg in Websites deutlich verändern, da das EuGH-Urteil Konsequenzen für fast alle Websites in der EU hat, die technisch nicht zwingend relevante Cookies verwenden.

Das Ziel der Cookie Notice-Umstellung ist der Schutz vor Eingriffen in die Privatsphäre der User. Alle Website-Inhaber (privat oder gewerblich) sind daher an die Informationspflicht gebunden, auch wenn sie ausschließlich technisch relevante Cookies verwenden.

Bitte beachten Sie: Das BGH-Urteil sieht keine Übergangsfrist vor – die neuen Pflichten gelten ab sofort!

Ransomware: Qakbot tritt in Emotets Fußstapfen

Emotet hatte Phishing mit seinen Dynamit-Phishing-Mails auf ein neues Niveau gehoben. Diese Mails kamen von bekannten Absendern und zitierten sogar eigene E-Mails des Empfängers, um ihn zum Öffnen des angehängten Office-Dokuments zu bewegen. Nach der Zerschlagung der Emotet-Infrastruktur übernimmt jetzt offenbar Qakbot dessen Tricks und füllt damit auch eine Lücke im Cybercrime-Ökosystem. Wie auch Emotet war Qakbot ursprünglich auf Online-Banking-Betrug spezialisiert und hat sich im Lauf der Zeit dann weiterentwickelt. Dabei hat der auch QBot genannte Schädling vor allem seine Fähigkeit zum Diebstahl von Passwörtern und anderen Informationen ausgebaut. Früher kam Qakbot unter anderem über Emotet auf die Rechner seiner Opfer. Wie eine aktuelle Analyse von Kaspersky zeigt, fährt die Qakbot-Bande mittlerweile jedoch verstärkt eigene Phishing-Mail-Kampagnen und setzt dabei ebenfalls auf bösartige Office-Dateien, die Makros enthalten, um den Rechner des Empfängers zu infizieren. Diese sind häufig in ZIP-Archive verpackt.

Alte Tricks immer noch erfolgreich

Um die Infektion in Gang zu setzen, muss der Empfänger die Office-Datei öffnen und dann noch auf „Inhalt aktivieren“ klicken. Dazu stellt Emotet mit zuvor bei anderen Opfern gestohlenen E-Mails einen Vertrauen erweckenden Kontext her. Wie Kaspersky zeigt, durchsucht auch bei Qakbot mittlerweile ein spezielles E-Mail-Collector-Modul die Rechner seiner Opfer nach Microsoft Outlook, um dort dessen E-Mails abzugreifen.

Aus diesen erstellen die Kriminellen dann später speziell auf den jeweiligen Empfänger zugeschnittene Mails mit weiteren Office-Trojanern. Die geben sich übrigens auch gerne als mit „DocuSign geschützt“ aus. Das „Inhalt aktivieren“ dienst dabei vorgeblich dazu, den angeblich gesicherten Inhalt zu entschlüsseln.

Und natürlich fungiert auch Qakbot als Türöffner für Ransomware. Früher war das häufig Egregor. Doch die Bande hat auch gute Beziehungen zur Trickbot-Gang, die mit Conti einen der aktuell erfolgreichsten Erpressungs-Trojaner im Programm hat. Damit konnte Qakbot gemeinsam mit dem ähnlich aufgestellten IcedID dafür sorgen, dass die Zerschlagung der Emotet-Infrastruktur zu keinem merklichen Rückgang der Bedrohung der Ransomware geführt hat.

Schutz und Monitoring

Die im Zuge der Emotet-Prävention diskutierten Maßnahmen zum Schutz vor bösartigen Office-Dateien sind also keineswegs hinfällig. Wer kann, sollte nach wie vor dem Mail-Empfang und Download von Office-Dateien mit Makros blockieren oder zumindest sinnvoll reglementieren.

Darüber hinaus hat Kaspersky in QakBot technical analysis eine umfangreiche Liste von IP-Adressen bekannter Qakbot-C2-Server veröffentlicht, die als Indicator of Compromise dienen können. Das gezielte Monitoring auf verdächtige Aktivitäten ist ein wichtiger Baustein eines Ransomware-Schutzkonzepts. Wer frühzeitig bemerkt, dass Rechner aus seinem Netz mit bekannten Kontroll-Servern der Cybercrime-Banden „sprechen“, kann oftmals noch das Schlimmste verhindern.

Das

IT-Sicherheitsgesetz

veröffentlicht vom Bundesamt für Sicherheit in der Informationstechnik

Aktionen

Nehmen Sie an unserer Weihnachtsaktion teil!

Sie waren letztes Mal schon dabei? - Dann erinnern Sie sich bestimmt an unser mit Unity erstelltes Weihnachtdorf.

Dieses Jahr möchten wir allen Kunden, die durch die Pandemie stark betroffen waren an unserer Aktion beteiligen.

Wir erstellen für Sie gratis einen von acht 3D Rundgang mit unserem neuen Partner PhotoSnap. Diesen können Sie dann während des Events auf Ihrer Homepage einbinden(lassen) und so Ihren Kunden Ihr Unternehmen ganz neu präsentieren.

Wir binden diese acht Rundgänge mit einem versteckten Code zum Suchen auf unserer Weihnachtsaktions-Seite ein und die Schnitzeljagd kann beginnen

Ihr Vorteil:

- Sie können durch den 3D Rundgang mehr Kunden gewinnen (Google Street View Anbindung / bessere Listung durch höherer Technick)

- Ihr Unternehmen wir auf Ihrer, unserer und der Seite unseres Partner gratis beworben

Unsere Intention:

- Wir möchten Ihnen zum Jahresende nochmal den Boost geben der die letzten zwei Jahre gefehlt hat.

- Wir unterstützen unseren Partner PhotoSnap

Der Kunden gewinnen:

- einen bleibenden Eindruck von Ihnen

- kleine von Ihnen gestellte Gutscheine

Sind Sie neugierig geworden?

Kontaktieren Sie uns!

Melden Sie sich für die Teilnahme!

Jobs

WE

WANT

YOU

Wir suchen ...

Aktuell ist unser Team vollständig!

First Level Support

Sie sollten:

- zuverlässig sein

- Geduld und Erfahrung im Umgang mit Kunden mitbringen

- eine abgeschlossene Ausbildung als Systemadministrator oder Fachinformatiker haben

- alternativ: Einen Bachelor in einem der "Informatik & IT" Studiengängen besitzen

WEB Designer*in

Sie sollten:

- zuverlässig sein

- Geduld und im Umgang mit Kunden mitbringen

- Kenntnisse in Typo3/WordPress/Joomla/wix haben

- HTML und PHP verstehen

- kreatives Gespür für Design, Formen und Farben besitzen

Haben wir Ihr Interesse geweckt?

Schicken Sie uns jetzt Ihre Bewerbung an kontakt@zalman-it.de

oder nutzen Sie das Bewerbungsformular ↓

Wir freuen uns auf Sie!